FONCTIONNEMENT

Analyse automatique des menaces actives. Informations complètes sur leur impact et résolution rapide.

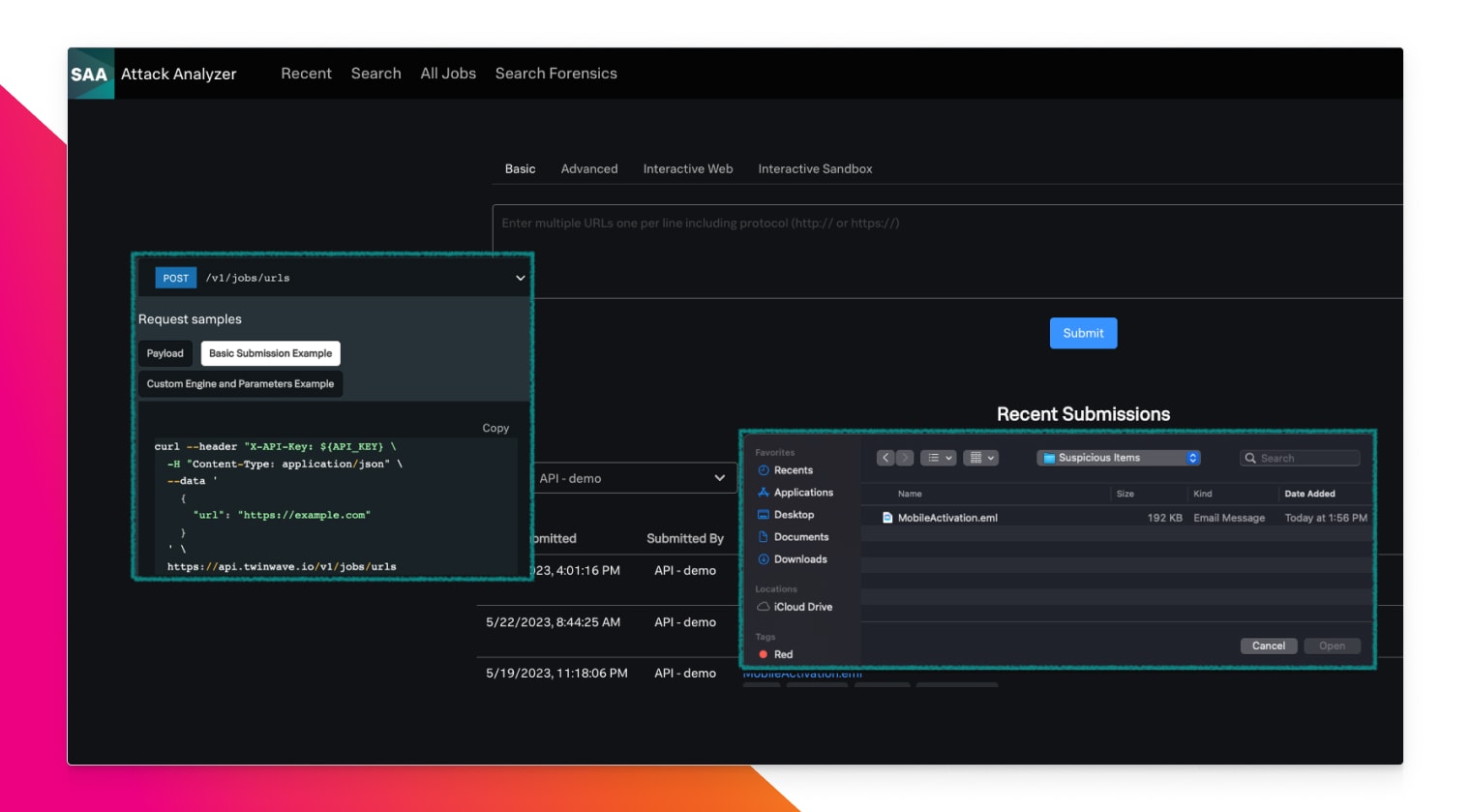

Éliminez les tâches manuelles de l’analyse des menaces

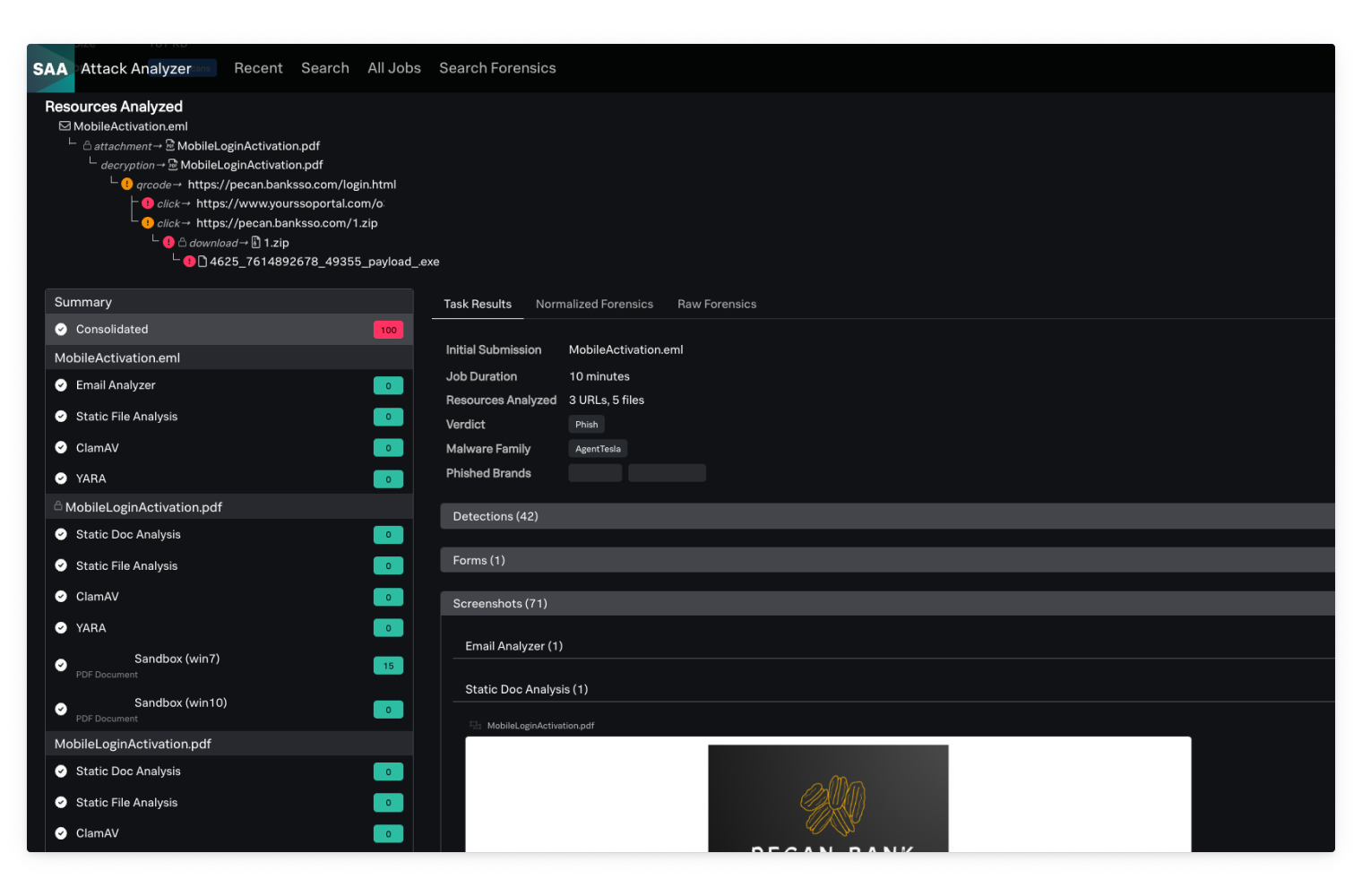

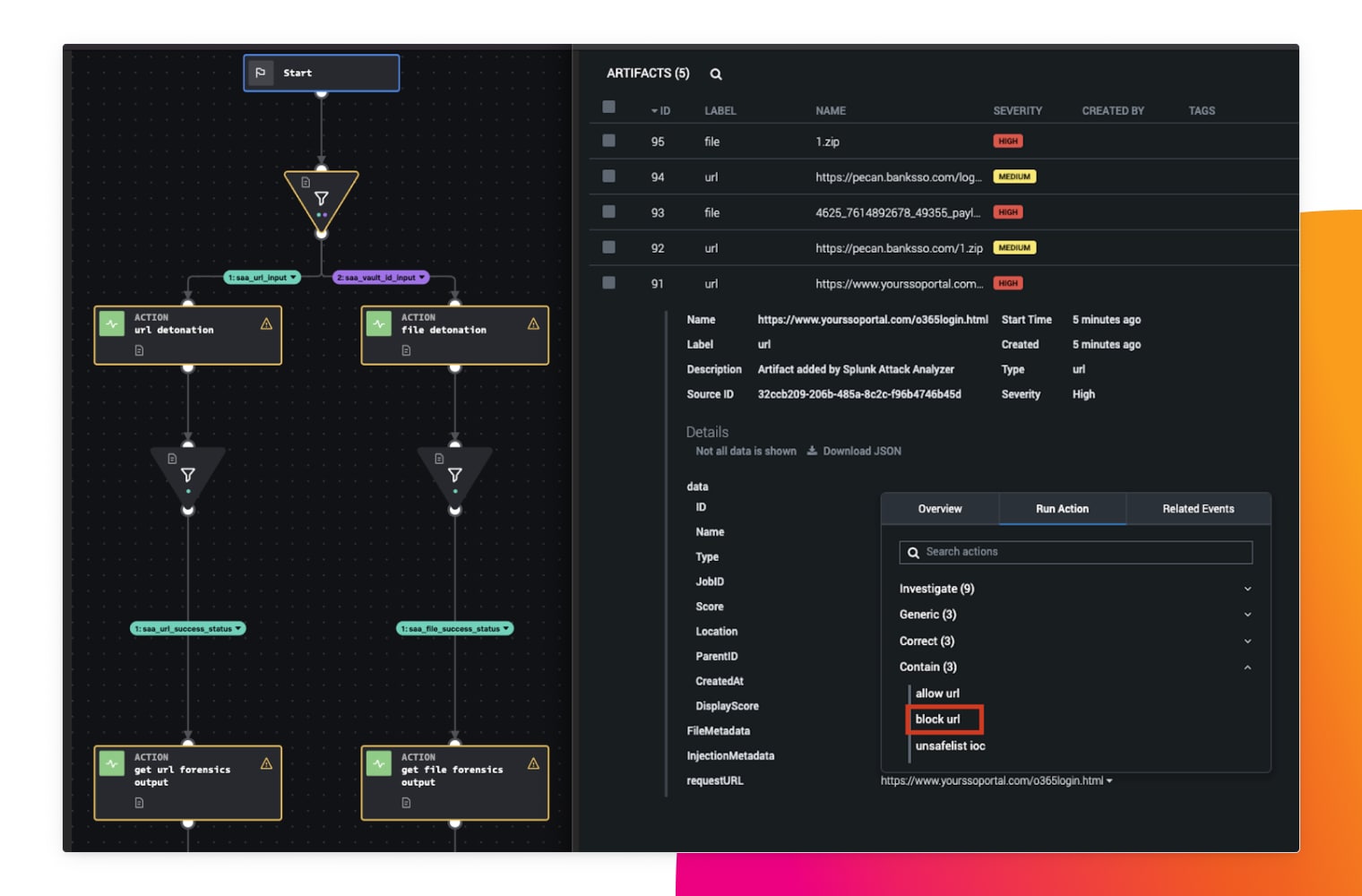

Soumettez les échantillons identifiés à Splunk Attack Analyzer directement ou via l’API pour permettre aux analystes de tirer immédiatement des conclusions et de passer à l’action sur la base des informations produites, sans perdre de temps sur des activités manuelles.

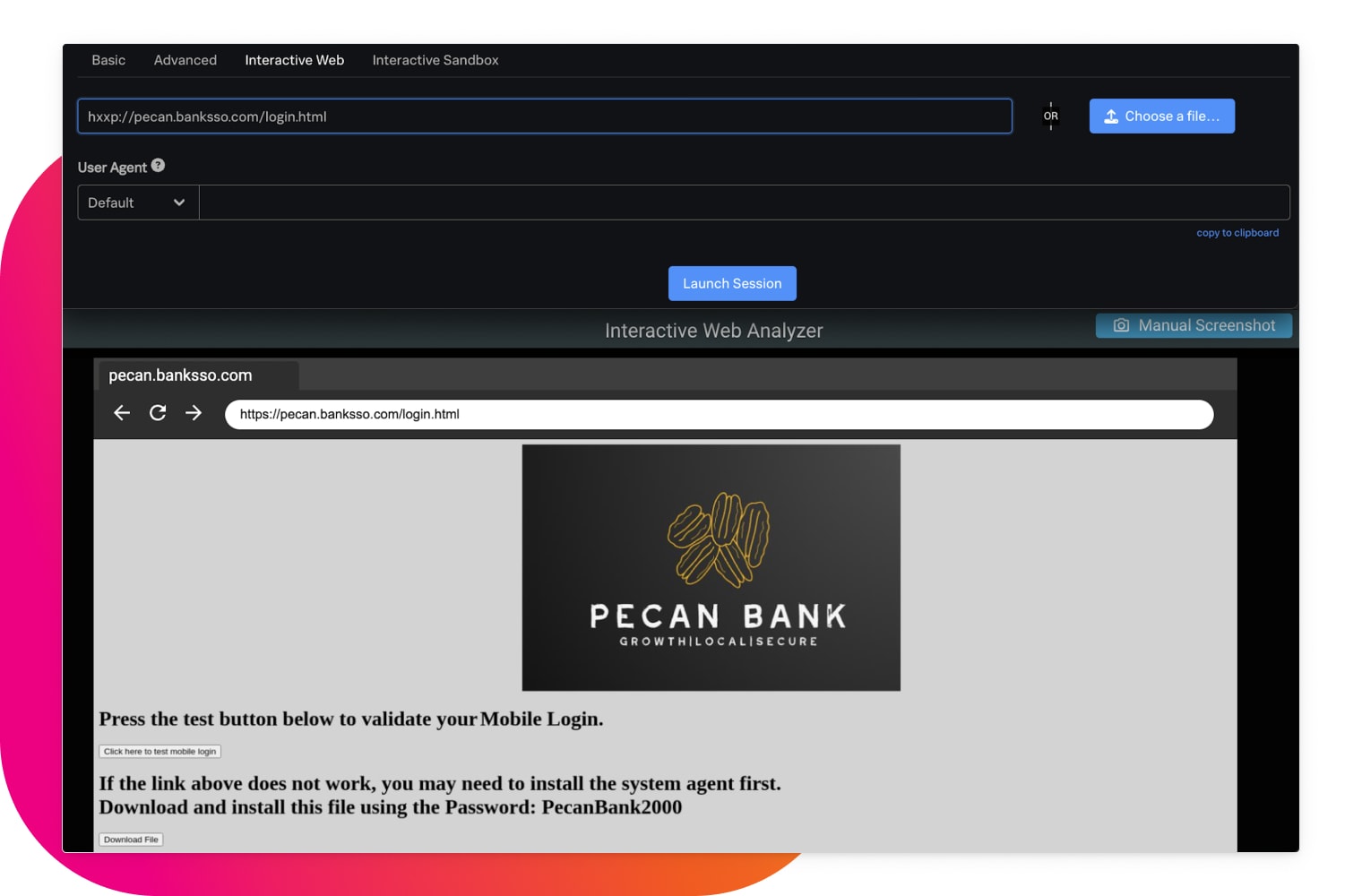

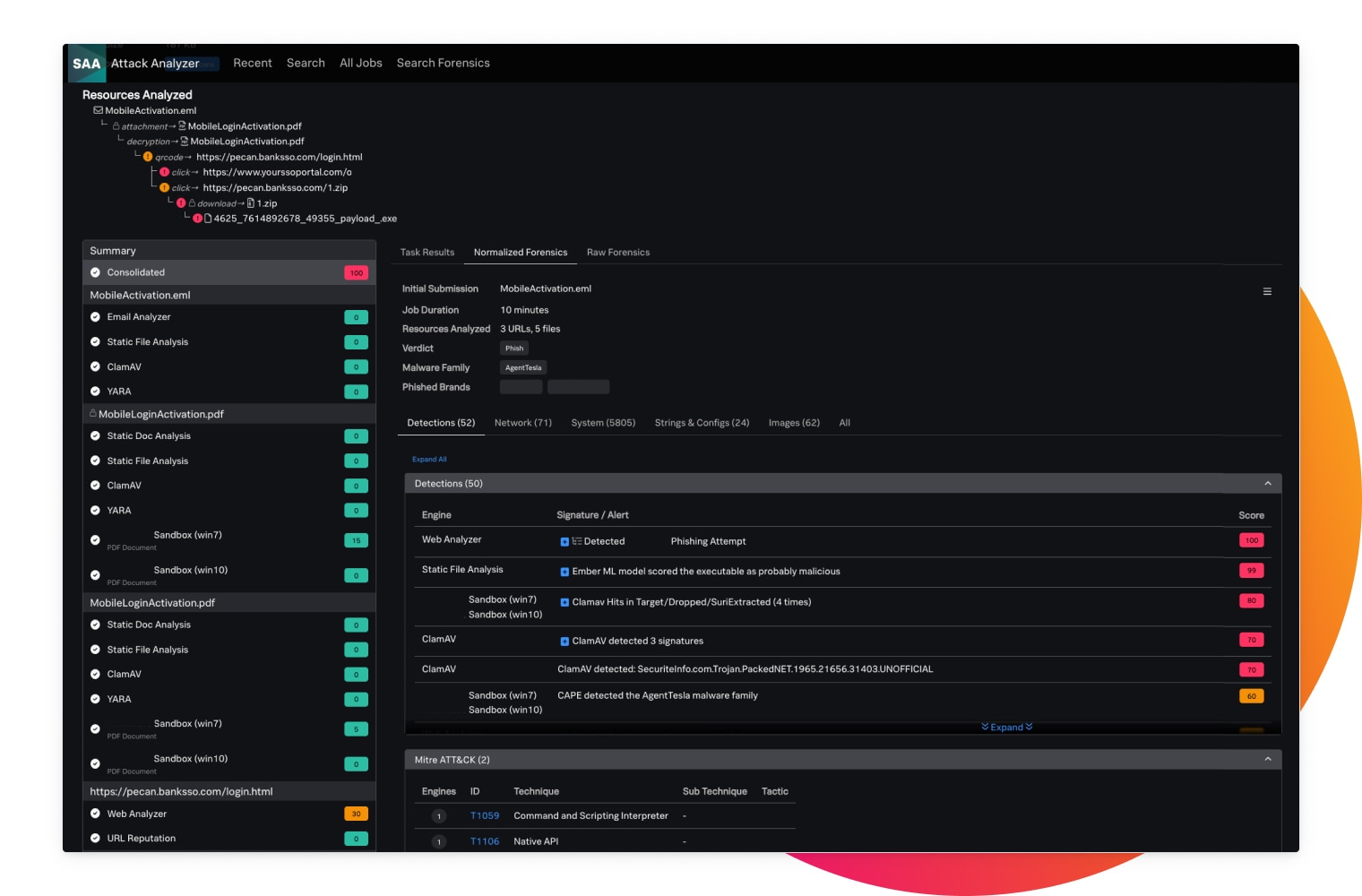

Adoptez la perspective de l’acteur malveillant

Une technologie exclusive exécute la menace en toute sécurité pour offrir aux analystes une image complète des détails techniques d’une attaque.